Как защитить сайт на CMS от взлома

Поговорим о защите CMS-систем. CMS может быть написана вами или другой группой разработчиков, а может быть известной и широко используемой, как WordPress или Bitrix.

Разработчики CMS постоянно работают над исправлением уязвимостей, поэтому выбор популярной системы с частыми обновлениями может быть безопасным вариантом. Но важно учитывать, что CMS при обновлении может не только закрыть уязвимости, но и обнажить новые бреши в безопасности.

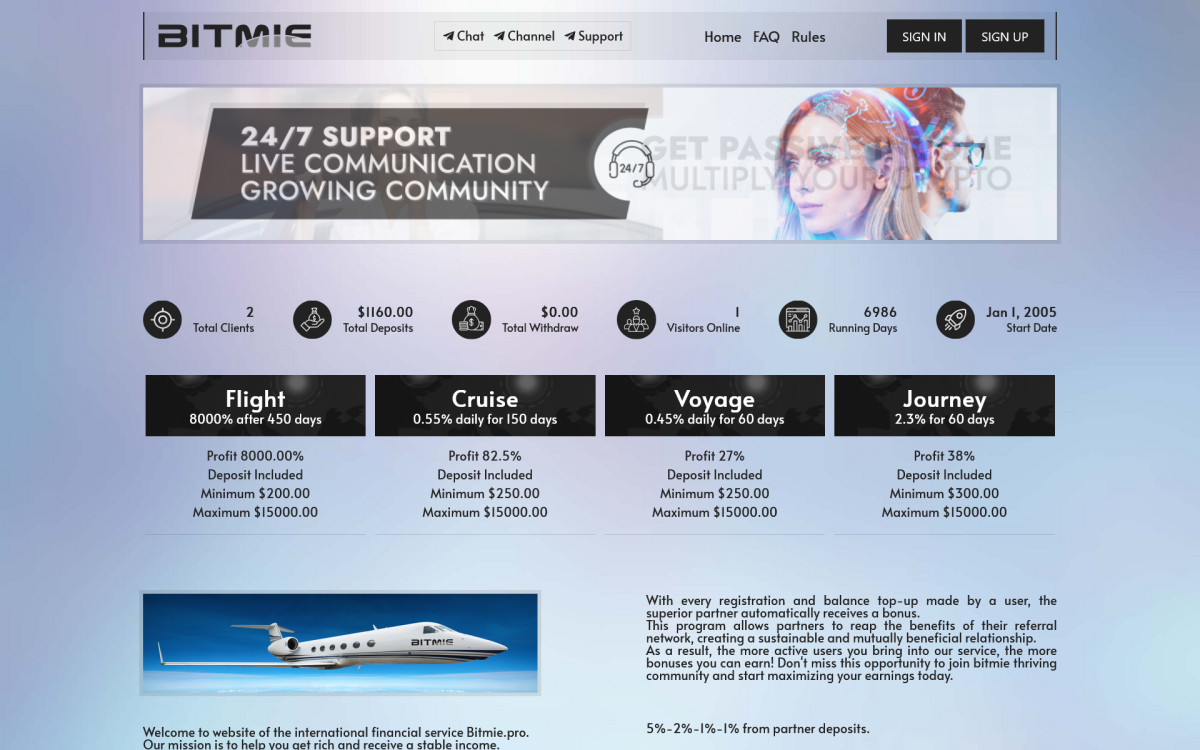

Взлом веб-приложения на CMS — популярная цель хакеров. Злоумышленники взламывают сайты для рассылки спама, создания статей с редиректом на свои веб-приложения, использования в качестве хранилища или файлообменника, а также кражи личных данных. Поэтому давайте поговорим о способах защиты СМ5.

Обновляйте CMS

Обновление включает в себя работу по исправлению уязвимостей. Поэтому главное правило защиты — постоянно обновляйте CMS автоматически или вручную.

Другие способы повышения безопасности тоже важны, но при устаревшей версии системы они будут не столь эффективны.

Обновляйте темы и плагины

Совет с обновлениями также распространяется на плагины и темы CMS: они устанавливаются в файловую систему сервера, и поэтому могут внедрить на сайт свой jаvascript-код — в этом опасность.

Обязательно поддерживайте плагины и темы в актуальном состоянии. Отключите те, которыми давно не пользовались, или обновите их — они могут содержать уязвимости, известные хакерам. Перед обновлением всегда создавайте резервную копию сайта и базы данных, а после обновления проверяйте их работу.

Меньше плагинов

Каждый плагин может стать угрозой, если он плохо написан или содержит уязвимости. Поэтому ограничьте количество, активных плагинов и удалите те, которые вы не используете. Это не только повысит уровень защиты, но и ускорит работу сайта.

Скройте данные CMS

Хороший способ защиты - изменить стандартный адрес входа в админку. Например, в WordPress адрес выглядит как example.com/wp-admin . Eго можно изменить на любой другой: example.com/narnia , example.com/door, example.com/platform34 . Главное - делать URL более уникальным, подходящим для вас. Стандартные example.com/admin example.com/administrator лучше не использовать - существуют способы перебора адресов, и такие URL легко найти. Также стоит скрыть данные о версии CMS - они дают информацию об уже известных уязвимостях версии.

Используйте надёжную хостинговую компанию

Множество успешных атак на CMS происходят из-за недостаточной безопасности на стороне сервера. Поэтому используйте

надёжного хостинг-провайдера, который поддерживает безопасность в актуальном состоянии. При выборе хостинг- провайдеров читайте их блоги, задавайте вопросы техподдержке, смотрите рейтинги и отзывы, а также ищите новости о происшествиях, связанных с конкретным провайдером.

Улучшите данные для входа

Не используйте имя пользователя admin и administrator - это стандартные имена для учётной записи главного администратора. Хакеры пытаются взломать такие имена первыми - и часто весьма успешно.

Если у вас уже есть учётная запись с именем admin или administrator , создайте нового пользователя с полными правами администратора и с более защищённым именем пользователя. Затем войдите в систему как этот пользователь и удалите старун

учётную запись.

Создайте безопасный пароль

Все предыдущие способы защиты бессмысленны, если у какого-то пользователя стоит пароль 123456 , password или qawsedrf Если это ваш случай, поменяйте пароль на более надёжный - можете использовать для этого сервис Strong Password Generatc И не забывайте время от времени менять пароль.

Также существуют плагины для CMS, чтобы мотивировать пользователей сайта создать безопасный пароль для входа.

Регулярно создавайте резервные копии

При взломе сайта вы окажетесь в гораздо лучшем положении, если у вас есть резервная копия. Её можно создать с помощью

различных сервисов и плагинов. Кроме того, вы можете изучить способы резервного копирования, которые использует ваш

хостинг-провайдер. Например, многие предлагают ежедневные резервные копии.

Ограничьте количество попыток входа

Ограничьте количество попыток входа — это защитит вас от автоматического перебора паролей. Также существуют различные

плагины, которые отслеживают по IP неудачные попытки входа и при необходимости запрещают дальнейший перебор паролей

Выберите собственный префикс таблицы

CMS используют свои префиксы для таблиц. Например, в WordPress по умолчанию задан префикс wp_ Если вы только

готовитесь установить CMS, измените префикс на что-то, что трудно угадать.

Если CMS уже установлена, префикс нельзя менять: иначе вы потеряете доступ к базе данных.

Установите правильные права доступа к файлам

Выбирайте правильные права доступа к файлам на сервере, чтобы избежать несанкционированной загрузки или изменения

файлов. Разрешения можно изменить с помощью FTP-клиента, такого как FileZilla, или при помощи плагина с подобным

функционалом, например, All in ONE WP Security & Firewall для WordPress. Значения разрешений должны быть такими:

— для каталогов — 755 или 750,

— для файлов — 644 или 640,

— для конфигурационного файла — 440 или 400.

— для файлов — 644 или 640,

— для конфигурационного файла — 440 или 400.

Заблокируйте доступ к файлу конфигурации

Например, в WordPress это файл wp-config.php

Итог

Есть множество способов защиты сайта. Мы рекомендуем начинать с обновления CMS, плагинов и тем до последней версии,

а также проверки плагинов на достоверность.

Отзывы